...

| Panel | ||||||

|---|---|---|---|---|---|---|

| ||||||

toc

| ||||||

| ||||||

| Panel | ||||||

|

| Tip |

|---|

В КриптоПро CSP 5.0 появился режим, в котором Рутокен выступает как средство формирования электронной подписи – «активный вычислитель». В данном режиме использование КЭП возможно практически во всех продуктах КриптоПро. |

| Tip |

|---|

Рутокен – рекомендуемый ключевой носитель КЭП при работе с КриптоПро CSP всех версий. |

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

КриптоПро CSP версии 4.0

Устройства Рутокен позволяют пользователям криптопровайдера версии 4.0 обезопасить ключевую информацию от несанкционированного использования. Ключи и сертификаты надежно хранятся в защищенной файловой системе Рутокен.

...

| bgColor | transparent |

|---|

| Expand | ||

|---|---|---|

| ||

|

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

КриптоПро CSP версии 5.0

В этой версии криптопровайдера поддерживается три режима работы с Рутокенами:

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

Работа с внутренним криптоядром Рутокена

В режиме «ФКН без защиты канала» ключи контейнера КриптоПро создаются сразу в защищенной памяти устройства.

...

| Tip |

|---|

С ключами и сертификатами в контейнерах, созданными в режиме "ФКН без защиты канала", возможна работа практически во всех продуктах КриптоПро. |

...

| bgColor | transparent |

|---|

| Expand | ||

|---|---|---|

| ||

|

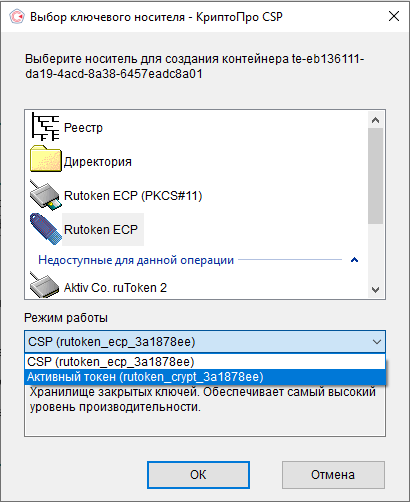

Чтобы на токене был создан ключ в режиме "ФКН без защиты канала", при генерации в окне выбора носителя надо выбирать режим работы: "Активный токен без защиты канала (rutoken_crypt_xxxx)".

| Panel | ||||

|---|---|---|---|---|

| ||||

Работа с внутренним криптоядром Рутокена с обеспечением защиты каналаВ КриптоПро CSP версии 5.0 реализован криптографический протокол SESPAKE, который так же поддерживается в сертифицированной модели Рутокен ЭЦП 2.0 3000 и смарт-карте Рутокен ЭЦП 3.0 NFC в КриптоПро CSP 5.0 R2. Данный протокол позволяет провести аутентификацию, не передавая в открытом виде PIN-код Пользователя, и установить зашифрованный канал для обмена сообщениями между криптопровайдером и носителем. |

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

Хранение в защищенной файловой системе Рутокен

Как и в КриптоПро CSP версии 4.0, использование Рутокена в этом режиме позволяет обезопасить ключевую информацию от несанкционированного использования. Ключи и сертификаты надежно хранятся в защищенной файловой системе Рутокена.

...

| bgColor | transparent |

|---|

| Expand | ||

|---|---|---|

| ||

|

Для генерации такого типа ключей надо выбирать режим работы: "CSP (rutoken_xxxx_xxxxxxxx)".

...

| borderColor | #c0c0c0 |

|---|

КриптоПро CSP версии 5.0 R2

В этой версии доступны следующие режимы работы с Рутокенами:

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

Работа с внутренним криптоядром Рутокена через библиотеку PKCS#11

Работа теперь возможна через библиотеку rtpkcs11ecp. В этом режиме ключи создаются сразу в защищенной памяти устройства.

Этот режим предотвращает извлечение ключа в память компьютера в момент подписания.

Ключи и сертификаты, созданные в этом режиме полностью совместимы с ключами, созданными через Рутокен Плагин.

Если на компьютере установлены Драйверы Рутокен в ОС Windows или библиотека rtpkcs11ecp в ОС Linux и MacOS, то настройка будет выполнена автоматически при установке КриптоПро CSP.

При создании ключей необходимо выбирать считывать PKCS#11.

...

| bgColor | transparent |

|---|

| Expand | ||

|---|---|---|

| ||

|

| Tip |

|---|

ля работы со смарт-картой Рутокен ЭЦП 3.0 NFC по беспроводному каналу NFC, необходимо выбирать режим "Работа с внутренним криптоядром Рутокена с обеспечением защиты канала" |

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

Работа с внутренним криптоядром Рутокена с обеспечением защиты канала

В КриптоПро CSP версии 5.0 реализован криптографический протокол SESPAKE, который так же поддерживается в сертифицированной модели Рутокен ЭЦП 2.0 3000 и смарт-карте Рутокен ЭЦП 3.0 NFC.

Данный протокол позволяет провести аутентификацию, не передавая в открытом виде PIN-код Пользователя, и установить зашифрованный канал для обмена сообщениями между криптопровайдером и носителем.

Для работы в режиме функционального ключевого носителя (ФКН) при генерации надо выбирать: "ФКН с защитой канала (rutoken_fkc_xxxxxxxx)".

| Tip |

|---|

Для работы со смарт-картой Рутокен ЭЦП 3.0 NFC по беспроводному каналу NFC, необходимо выбирать данный режим |

|

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

Хранение в защищенной файловой системе Рутокен

Как и в КриптоПро CSP версии 4.0, использование Рутокена в этом режиме позволяет обезопасить ключевую информацию от несанкционированного использования. Ключи и сертификаты надежно хранятся в защищенной файловой системе Рутокена.

...

| bgColor | transparent |

|---|

| Expand | ||

|---|---|---|

| ||

|

Для генерации такого типа ключей надо выбирать режим работы: "CSP (rutoken_xxxx_xxxxxxxx)".

...

| borderColor | #c0c0c0 |

|---|---|

| bgColor | transparent |

Прежний режим работы с внутренним криптоядром Рутокена

Данный режим по умолчанию отключен в этой версии криптопровайдера. Так же этот режим не совместим с Рутокен ЭЦП 2.0 3000 и смарт-картой Рутокен ЭЦП 3.0 NFC.

Для включения этого режима необходимо выполнить следующие действия:

| Panel | ||||

|---|---|---|---|---|

| ||||

В операционной системе Windows

|

| Panel | ||||

|---|---|---|---|---|

| ||||

В операционной системе LinuxЗапустить терминал и выполнить следующую команду:

|

| Panel | ||||

|---|---|---|---|---|

| ||||

В операционной системе MacOSЗапустить терминал и выполнить следующую команду:

|

В режиме «ФКН без защиты канала» ключи контейнера КриптоПро создаются сразу в защищенной памяти устройства.

Этот режим предотвращает извлечение ключа в память компьютера в момент подписания.

Ключи, созданные в этом режиме, частично совместимы с режимом считывателя PKCS#11.

| Tip |

|---|

С ключами и сертификатами в контейнерах, созданными в режиме "ФКН без защиты канала", возможна работа практически во всех продуктах КриптоПро. |

...

| bgColor | transparent |

|---|

| Expand | ||

|---|---|---|

| ||

|

Чтобы на токене был создан ключ в режиме "ФКН без защиты канала", при генерации в окне выбора носителя надо выбирать режим работы: "Активный токен без защиты канала (rutoken_crypt_xxxx)".

| Panel | ||||

|---|---|---|---|---|

| ||||

КриптоПро ЭЦП Browser plug-inРутокен совместно с КриптоПро CSP и компонентом для браузера КриптоПро ЭЦП Browser plug-in комплексно решают задачу применения электронной подписи и двухфакторной аутентификации в веб-сервисах. Есть инструменты для создания запросов и записи сертификатов, вычисления электронной подписи разными алгоритмами, шифрования, управления PIN-кодами, ключами и сертификатами на устройствах. Для взаимодействия из веб-приложений с контейнерами КриптоПро необходим программный компонент КриптоПро ЭЦП Browser plug-in. Взаимодействие происходит через JavaScript API. |

...

| Panel | ||||

|---|---|---|---|---|

| ||||

| Panel | ||||

| ||||

| Panel | ||||

| ||||

КриптоПро NGateТехнологии удаленного доступа КриптоПро NGate создают безопасное зашифрованное соединение. Но использование логина и пароля в этих технологиях для аутентификации в VPN небезопасно. Длинные, надежные и уникальные пароли сложны для запоминания и редко используются, а значит, в отсутствии ограничения на перебор – его возможно подобрать. Любой человек, узнавший чужой пароль, может им воспользоваться без ведома владельца. Отследить такую ситуацию довольно сложно, особенно, если злоумышленник технически подкован. Устройства Рутокен помогут быстро защитить и упростить вход в частную корпоративную сеть, заменяя однофакторную парольную аутентификацию двухфакторной. Пользователям достаточно установить КриптоПро CSP, NGate-клиент, подключить Рутокен с контейнером и сертификатом внутри. Аутентификационные данные лежат в специальной защищенной PIN-кодом памяти устройства Рутокен. |